Android-Banking-Malware infiziert 300.000 Google Play-Nutzer

Malware-Kampagnen, die Android-Trojaner verbreiten, mit denen Online-Bankdaten gestohlen werden können, haben fast 300.000 Geräte durch bösartige Apps infiziert, die über den Google Play Store verbreitet werden.

Die Android-Bank-Trojaner, die auf kompromittierte Geräte übertragen werden, versuchen, die Anmeldedaten der Nutzer zu stehlen, wenn diese sich bei einer Online-Banking- oder Kryptowährungs-App anmelden. Der Diebstahl der Anmeldedaten erfolgt in der Regel über gefälschte Anmeldeformulare, die über den Anmeldebildschirmen der legitimen Apps angezeigt werden.

Die gestohlenen Anmeldedaten werden dann an die Server des Angreifers zurückgeschickt, wo sie gesammelt werden, um sie an andere Bedrohungsakteure zu verkaufen oder um Kryptowährungen und Geld von den Konten der Opfer zu stehlen.

Sich entwickelnde Taktiken, um der Entdeckung zu entgehen

In einem neuen Bericht von ThreatFabric erklären Forscher, wie sie vier verschiedene Malware-Dropper-Kampagnen entdeckt haben, die Banking-Trojaner im Google Play Store verbreiten.

Zwar ist es nichts Neues, dass Bedrohungsakteure den Google Play Store mit Android-Bankentrojanern infiltrieren, doch die jüngsten Änderungen an den Google-Richtlinien und die verstärkte Überwachung haben die Bedrohungsakteure dazu gezwungen, ihre Taktiken weiterzuentwickeln, um der Erkennung zu entgehen.

Zu dieser Entwicklung gehört die Erstellung kleiner, realistisch aussehender Apps, die sich auf gängige Themen wie Fitness, Kryptowährungen, QR-Codes und PDF-Scans konzentrieren, um Nutzer zur Installation der App zu verleiten. Um den Apps weitere Legitimität zu verleihen, erstellen die Bedrohungsakteure dann Websites, die zum Thema der App passen, um die Überprüfung durch Google zu erleichtern.

Darüber hinaus hat ThreatFabric festgestellt, dass diese Apps nur in bestimmten Regionen oder zu einem späteren Zeitpunkt verbreitet werden, um die Erkennung durch Google und Antiviren-Anbieter weiter zu umgehen.

„Diese Überwachung durch Google hat die Akteure gezwungen, Wege zu finden, um den Fußabdruck von Dropper-Apps deutlich zu reduzieren. Neben dem verbesserten Malware-Code sind die Verteilungskampagnen von Google Play auch raffinierter als frühere Kampagnen“, erklären die Forscher von ThreatFabric in ihrem neuen Bericht.

„Zum Beispiel durch die Einführung sorgfältig geplanter kleinerer Schadcode-Updates über einen längeren Zeitraum in Google Play sowie durch ein Dropper-C2-Backend, das vollständig auf das Thema der Dropper-App abgestimmt ist (z. B. eine funktionierende Fitness-Website für eine App mit Schwerpunkt Workout).“

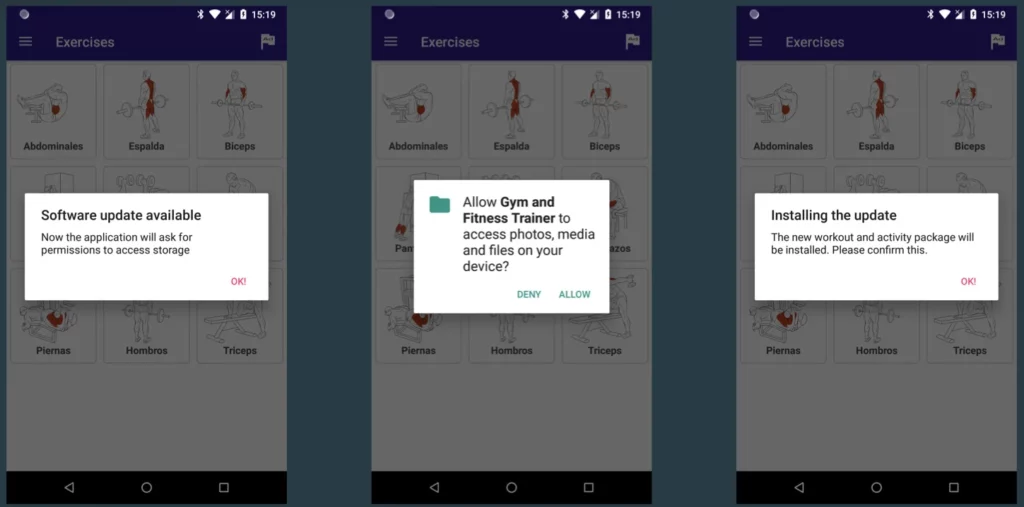

Sobald diese „Dropper“-Apps jedoch installiert sind, kommunizieren sie unbemerkt mit dem Server des Bedrohungsakteurs, um Befehle zu erhalten. Wenn sie bereit sind, den Banking-Trojaner zu verbreiten, weist der Server des Bedrohungsakteurs die installierte App an, ein gefälschtes „Update“ durchzuführen, das die Malware auf dem Android-Gerät „ablegt“ und startet.

16 Apps infizieren 300.000 Geräte

Seit Juli 2021 hat ThreatFabric festgestellt, dass diese gefälschten Apps vier verschiedene Banking-Trojaner namens „Alien“, „Hydra“, „Ermac“ und „Anatsa“ über sechzehn verschiedene Apps verbreiten.

Die „Dropper“-Apps, die bekanntermaßen bei diesen Malware-Verteilungskampagnen verwendet werden, sind:

Zweifaktor-Authentifikator

Protection Guard

QR CreatorScanner

Master-Scanner

QR-Scanner 2021

QR-Scanner

PDF-Dokumentenscanner - Scannen in PDF

PDF-Dokumentenscanner

PDF-Dokumentenscanner kostenlos

KryptoTracker

Gym und Fitness TrainerAndere bösartige Anwendungen, die von den oben genannten Droppern installiert wurden, und die damit verbundenen Banking-Trojaner sind:

Master Scanner Live (Alien-Trojaner)

Gym and Fitness Trainer (Alien-Trojaner)

PDF AI : TEXT RECOGNIZER (Anatsa-Trojaner)

QR CreatorScanner (Hydra-Trojaner)

QR CreatorScanner (Ermac-Trojaner)Während dieser vier Monate bösartiger Aktivitäten wurden die Dropper laut ThreatFrabric 300.000 Mal installiert, wobei einige einzelne Dropper über 50.000 Mal installiert wurden.

Die Anzahl der Banken, Geldtransfer-Apps, Kryptowährungsbörsen, Kryptowährungs-Wallets und E-Mail-Dienste ist beeindruckend: Etwa 537 Online-Websites und mobile Apps wurden für den Diebstahl von Anmeldeinformationen angegriffen.

Zu den angegriffenen Organisationen gehören Gmail, Chase, Citibank, HSBC, Coinbase, Kraken, Binance, KuCoin, CashApp, Zelle, TrustWallet, MetaMask und andere.

Google hat inzwischen alle diese bösartigen Apps aus dem Play Store entfernt, und auch Sie sollten sie sofort von Ihrem Android-Gerät entfernen, wenn Sie eine von ihnen installiert haben.

Wenn Sie eine der oben genannten Apps installiert haben, sollten Sie sie sofort von Ihrem Android-Gerät entfernen.

Aufgrund der sich weiterentwickelnden Techniken der Android-Malware-Entwickler müssen die Benutzer außerdem verstärkt auf die von den Apps angeforderten Berechtigungen achten und die Installation blockieren, wenn diese zu weit gefasst scheinen.

from BleepingComputer https://ift.tt/3D8dH6F

via IFTTT